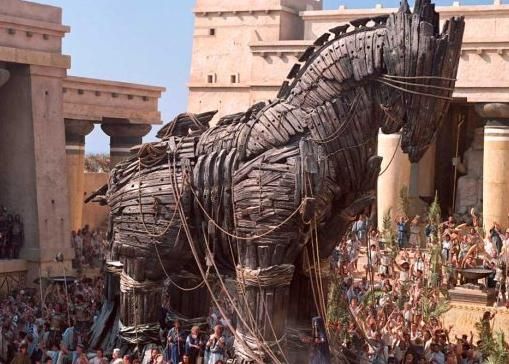

El caballo de Troya fue el artilugio de madera con el que los antiguos griegos lograron introducir soldados en la sitiada y amurallada ciudad de Ilion, con el fin de conquistarla y someter a sus pobladores. Esta historia, entre la leyenda y la realidad, ha sido inspiradora para escritores y pensadores durante siglos. Pero hoy, se denominan troyanos a algunos virus informáticos que destruyen información o permiten el acceso a ella. Quienes los emplean son operadores que los introducen, por distintos medios, en dispositivos electrónicos como ordenadores o tabletas y, sobre todo, en los teléfonos móviles.

Se habla mucho de ciberataques en las redes, a páginas de grandes corporaciones empresariales o de las administraciones públicas en los ámbitos más diversos. En temas bélicos o relacionados con la seguridad de los estados; en el mundo de las finanzas y en el de los mercados; en los gobiernos y los organismos dependientes de ellos; en infraestructuras críticas; en el espionaje industrial o en el de cualquier otro sector económico. Para contrarrestar estos ataques, los países y las empresas se dotan de medios seguros que fortalecen sus sistemas de comunicación, limitando o impidiendo esa posible vulnerabilidad.

En la última guerra de Iraq —hace casi veinte años—, o cuando Irán iniciaba su programa de desarrollo nuclear —en el año 2010—, los ataques informáticos fueron decisivos para neutralizar las actividades de estas naciones por parte de los países occidentales. Los recientes ciberataques rusos y sus interferencias en procesos electorales de distintos países o para desestabilizar determinadas naciones, también han sido denunciados en los últimos años. Y son especialmente agresivos los hackers chinos en determinadas actividades en las que, masiva y puntualmente, han intervenido.

Pero en el tema de la seguridad de los estados y para prevenir las acciones terroristas, los israelitas han estado siempre a la cabeza de las nuevas tecnologías, utilizando los sistemas de prevención más sofisticados del mercado. Y, en la posible vulnerabilidad de las comunicaciones públicas o privadas, no podía ser menos. Ellos han desarrollado todo tipo de sistemas de espionaje para uso propio y para venderlos a otras naciones. Entre estos programas está el conocido spyware Pegasus, con el que los países pueden espiar discretamente los teléfonos móviles de sus enemigos, aunque a veces lo hagan también con los que llaman sus amigos.

Se dice en el mundillo de la seguridad que para desactivar a ETA, el estado español pudo recibir medios e información proporcionados por los servicios de inteligencia de los Estados Unidos. Si algo tuvo que ver esta posible colaboración en el final de la banda terrorista, esta fue absolutamente legítima, ya que España —como estado—, tenía la obligación moral y legal de defenderse de aquella lacra terrorista que padeció durante casi cincuenta años, cuyo objetivo era desestabilizar nuestro sistema e instituciones democráticas, causando —entre otros daños—, casi un millar de muertos.

Pero ahora, nuestro país, tiene nuevos retos de seguridad nacional que abordar y además hacerlo sin complejos, como evitar que el actual brote secesionista catalán provoque una nueva, e ilegal, declaración de independencia como la fallida de 2017. Asimismo, hay legítimos intereses que, en el ámbito internacional se deben defender, como nuestra integridad y soberanía territorial, así como los derechos inherentes a ellas.

Nuestro ordenamiento jurídico y los acuerdos internacionales suscritos por España amparan el uso de cuantos medios lícitos sea necesario utilizar —por supuesto, dentro de la legalidad vigente y con las autorizaciones judiciales que correspondan—, para garantizar la defensa de esos legítimos intereses y derechos a los que, como país soberano, no debemos ni podemos renunciar.

Los servicios secretos de un país plenamente democrático, como el nuestro, cumplen una misión estratégica —pero discreta—, en la estabilidad interior y exterior del Estado. Por otra parte, como cualquier otro organismo público de la Administración General del Estado, su gestión está supervisada —incluso puede ser corregida—, por desviaciones en su actuación, aunque ese control no puede cuestionar la función que le ha sido encomendada por nuestro ordenamiento jurídico. Y la crítica de nuestros gobernantes tiene que ser prudente y comedida, ya que se maneja una materia sensible —la seguridad nacional—, que es necesario proteger para no vulnerar nuestras leyes de secretos oficiales.

Sobre por qué se hace público ahora, que el presidente del gobierno y una ministra suya fueron espiados hace un año con Pegasus —cuando parece que ellos ya lo conocían desde hacía meses—, solo cabe decir que es oportunista por el momento elegido e imprudente, al dejar al descubierto y en muy mal lugar a los solventes profesionales del CNI. Y lo que es peor, se ha podido comprometer la seguridad nacional sin lograr acallar las insaciables protestas de los separatistas catalanes.

La posible justificación es que este gobierno parece tener un caballo de Troya dentro o muy próximo a él, lo que dificulta, cuando no impide, gobernar con verdadero sentido de Estado.

Que te espíen a ti, majo. A ver si te sigues deshaciendo en alabanzas hacia el CNI.

Margarita Robles lo que ha de hacer es dimitir y buscar hueco en VOX o PP , partidos que la ovacionan y donde estaría de perlas.

Caray, que mal café se os pone a los amantes del corrupto bipartidismo que os lleven la contraria. Vuestra cara y el veneno que soltais contra todo los que no es PPSOE,a través del teclado ,es un poema de terror. Ajo y agua.

Una circunstancia incómoda……

El caballo de Troya es el propio gobierno que ha vendido a su pueblo por intereses supranacionales.